Ana Sayfa

Google'ın satın aldığı Amerikan telekomünikasyon devi Motorola, Çin için Android işlemcili masaüstü bilgisayar üretecek.

Motorola HMC3260, 1366x768 px çözünürlüklü 18.5" LED dokunmatik ekrana sahip. Freescale i.MX53 Cortex A8 1GHz işlemci ile güçlendirilen bu bilgisiyar Google'ın yeni Android 4.1 Jelly Bean işletim sistemi yerine, Android 2.3 Gingerbread ile çalışıyor.

Sadece dahili hafıza kartına sahip olacak HMC3260'nın depolama kapasitesini artırma imkanı bulunmuyor. Cihazda 1 RAM ve 4 GB'lık depolama alanı mevcut.

Giriş seviyesi özellikleri ile birlikte gelecek olan masaüstü Android bilgisayar talep üzerine 'bulut' sistemi üzerinden HD video, depolama, oyun ve uygulamalar için kolay erişim ve arama imkanı da sağlayacak.

Dokunmatik ekranın yanı sıra kablosuz klavye ve mouse ile bağlantı ile daha kolay kullanım imkanı bulunan yeni Android bilgisayarın fiyatı ise henüz belirlenmedi.

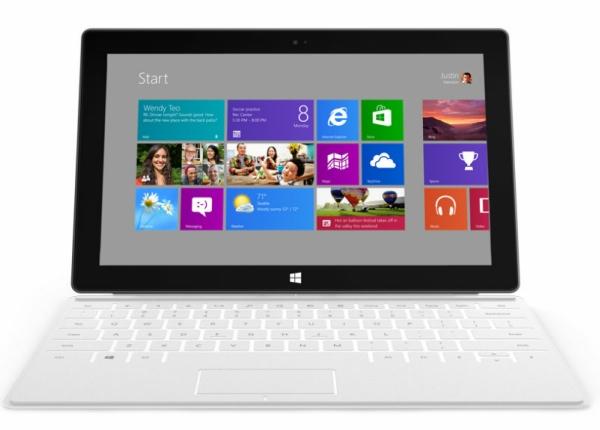

İşletim sisteminizi Windows 8'e yükseltmeyi düşünüyorsanız, hangi Windows 8'in size göre olduğunu değerlendirmeniz gerekiyor. İyi haber ise Microsoft'un Windows 8'le beraber bu işi oldukça kolaylaştırmış olması. Windows 8'in sadece 4 sürümü bulunuyor ve bunlardan sadece 3'ü ev kullanıcıları için. ARM tabletlere yönelik sürümü de saymazsak, seçebileceğiniz sadece iki Windows 8 sürümü kalıyor.

Windows 8, Windows RT karşısında

Kafaları karıştıran bir Windows 8 sürümü olan Windows RT, sadece ARM bilgisayarları, yani tabletleri hedef alıyor. Windows RT, şu anki birçok Windows uygulamanızı çalıştırmıyor ve Metro uygulamalarını kullanmanız gerekiyor. Windows RT'de bir masaüstü olsa da, burada sadece Microsoft Office gibi belirli Microsoft uygulamalarını kullanabiliyorsunuz. Microsoft, Windows RT masaüstü için üçüncü partilere uygulama geliştirme izni vermiyor.

Windows RT, masaüstü uygulamalarını çalıştırmasa da Windows ve Windows RT'nin her ikisi de Metro uygulamalarını çalıştırabiliyor.

Windows RT sadece ARM tabletlerle geliyor ve onu kutulu olarak almanız mümkün değil. Bir tablet satın alırken Windows 8'le mi yoksa Windows RT ile mi çalıştığını kontrol etmeniz gerekiyor. Microsoft'un Surface tableti Windows RT ile çalışıyor. Surface'den birkaç ay sonra piyasaya sürülecek Surface Pro ise Windows 8 Pro işletim sistemiyle çalışıyor.

Kaynak : Chip

Birlikte Aç Sorunu

Bir çok işletim sisteminde görülen bir problemdir, herhangi bir partitionu (Bölümü) tıkladığınıza karşınıza çıkan "Birlikte Aç" Probleminin çözümü aşağıda bilginize sunulmuştur.

Gerekli dosyayı indirip, *.ZIP içinde olan dosyayı çalıştırmanız yetecektir.

Dosyayı indirmek için tıklayınız

Not : Yaptığınız uygulamadan çıkabilecek sorunlardan, Sistemim.Com sorumlu değildir.

Tüm zamanların en kötü bilgisayar virüsleri

Tüm zamanların en kötü bilgisayar virüsleri

Yıllardır var olan bilgisayar virüsleri kullanıcıların adeta kâbusu durumunda. Bazıları hard diskinizdeki bilgileri silip yok ederken, bazısı bilgisayar ağındaki trafiği saatlerce meşgul ediyor, bazısı da bilgisayarınızı zombi bilgisayar haline getirip bütün bilgileri diğer bilgisayarlara gönderiyor.

1949 yılında John von Neumann isimli bilim adamı, kendini kopyalabilen bir programın mümkün olduğunu açıkladı. Ancak ilk bilgisayar virüsünün programlanması ve test edilmesi 1960 yılını buldu. 1980'lerde Fred Cohen isimli doktora öğrencisi ilk kez kendini kopyalayan program oluşturdu.

Eskiden virüsler insanların virüsü diğer bilgisayarlara yayma işini nasıl yaptıklarına bağlıydı. Hacker, virüsü bir diskete kaydederdi ve diski diğer insanlara dağıtırdı. Bugün ise bilgisayar virüsü deyince aklımıza internet aracılığıyla bulaşan virüs geliyor. Bunlar e-posta ya da web sayfalarıyla diğer bilgisayarlara bulaşarak daha önceki bilgisayar virüslerinden daha hızlı yayılabiliyorlar.

İşte son zamanların en kötü 10 bilgisayar virüsü:

10. Melissa: 1999 yılında David L. Smith isimli bir kişi Microsoft Word macro tabanlı bir bilgisayar virüsü oluşturdu. Virüs e-postalar aracılığıyla dünya üzerinde hızla yayıldı. Internette mesaj yöntemi ile çoğalan bir macro virüsü olan Melisa, Office 97 ve 2000 dosyalarına bulaşarak yavaş yavaş dosyalarınıza zarar vermeye başlıyor. Adres listenizdeki herkese sizin haberiniz olmadan gönderilen bu virüs başarılı bir şekilde yayılabiliyor ve arkadaşlarınıza da bu virüsü gönderdiğinizden haberiniz olmuyor.

9. ILOVEYOU: Melissa'ya benzemeyen solucan tipi virüs 2000 yılında Filipinler'den dünyaya yayıldı. Melisa virüsü gibi, e-posta aracılığıyla yayılan virüs, gizli bir hayrandan gelen aşk mektubu başlığıyla e-posta ile geliyordu. Kişi bunu okumak için ekli dosyaya tıklayınca solucan bilgisayarınıza kopyalanıyordu. E-postaların yanında chat yaptığın kişilerin bilgisayarına da bulaşıyor. Virüs etkisini gösterdiği dönemde 10 milyar dolar zarara yol açtı. ILOVEYOU virüsünü kimin yazdığı belirlenemedi. Onel de Guzman adında biri yakalandı ve yargılandı. Ancak suçlamaları asla kabul etmedi.

8. The Klez Virüsü: 2001 yılının sonlarında ortaya çıkan virüs, kurbanın bilgisayarına e-posta ile bulaşıyor, kendini kopyalıyor ve kurbanın adres defterindeki kişilere kendini gönderiyordu. Versiyonuna bağlı olarak Klez virüsü, normal bilgisayar virüsü, solucan veya Truva atı gibi davranabiliyordu. İnternette göründükten sonra, hackerlar virüsü daha etkili olması için değiştirdi. Klez virüsünün en önemli farkı; kendini e-mail yoluyla gönderirken nasıl rastgele bir gönderilen kişi ismi belirleyebiliyorsa yine aynı şekilde rastgele bir gönderen de belirleyebiliyor olmasıdır. Kendi içinde SMTP server özelliğine sahip olan bu virüs, sanki başlı başına bir mail programıymış gibi sizin bilgisayarınızdan bir sürü kişiye, başka başka insanların isimlerini kullanarak mesaj atar.

7. Code Red and Code Red II: Bu solucanlar 2001 yazında ortaya çıktı. Oldukça tehlikeli olan bu solucanın hedefi Microsoft'un Internet Information Server (IIS) Web sunucusunu kullanan bilgisayarlardı. IIS işletim sistemindeki spesifik zayıf noktaları yakalayıp tespit eden ve bu noktaları sömürmeye çalışan Code Red, Microsoft'un daha sonraları yayınladığı bir yama sayesinde yok oldu.

6. Nimda: Bu da 2001 yılında internet sayesinde hızla yayıldı. Solucan kurbanın işletim sisteminde arka kapı oluşturuyor. Kurban bilgisayarın yöneticisi olduğunda saldırgan tüm kontrolü alıyor. Nimda solucanın öncelikli hedefleri internet server'larıdır. Bir ev bilgisayarına bulaştığında esas amacı internet trafiğini yavaşlatmaktır. E-posta da dâhil çoklu internet yöntemlerini kullanarak bilgisayardan bilgisayara geçiyor.

5: SQL Slammer/Sapphire: 2003 yılında yeni bir web server virüsü internette yayılmaya başladı. Birçok bilgisayar ağı saldırıya hazırlıksız yakalandı. Sonuç olarak, virüs birçok önemli sistemi yok etti. Virüs tahminen 1 milyar dolar zarara yol açtı. SQL Slammer diğer virüslerin aksine bir Cumartesi günü ortaya çıktığından dolayı zarar da haliyle özellikle şirketler için daha düşük oldu. Ancak buna rağmen 500.000 kadar sunucuya bulaşan ve Güney Kore'nin internet bağlantısını neredeyse 12 saat boyunca dondurmayı başaran SQL Slammer ilk olarak 25 Ocak 2003 yılında görüldü. Sapphire (safir) ismiyle de tanınan ve 75.000 kadar bilgisayarı 10 dakika içerisinde esir almayı başaran SQL Slammer o günlerde global internet trafiği üzerinde son derece etkili olmayı başarmıştı. Fakat Sapphire'in hedefi diğer virüslerin aksine PC kullanıcıları değil sunuculardı.

4.MyDoom: Yeni ve tehlikeli bir bilgisayar virüsü 2004 yılında Şubat ayının başında yayılmaya başladı. "Mydoom" ya da "Novarg" isimleriyle tanınan solucan türü virüsün e-posta ile yayılarak bilgisayar ağlarında tıkanıklığa yol açıyor ve kişisel bilgisayarlarda uzaktan müdahale ve kontrole izin veren minik bir yazılım yüklüyordu. Virüsün özellikle 1-12 Şubat arasında bilgisayar ağlarını zor durumda bırakacak "denial of service" saldırısı için programlandığı ifade ediliyor. Kısaca "DoS" olarak anılan bu saldırı türünde, bilgisayar ağlarını çalışamaz hale getirmek için sistemleri yavaşlatacak büyüklükte trafik yaratılıyor. Mydoom'un diğer virüsler gibi kullanıcıları ünlülerin uygunsuz resimleri ya da kişisel mesajlarla kandırmak yerine teknik konular içeren bir e-mail görünümündeki mesajlarla yayıldığına dikkat çekiyor.

3. Sasser and Netsky: Bu virüsler Sven Jaschan adında 17 yaşındaki bir Alman tarafından yaratılıp internette dağıtıldı. Kodlarında benzerlik vardı ama aslında farklı şekilde davranıyorlardı.

Sasser solucanı, benzerlerinin aksine e-posta ile gelmiyor, Windows işletim sistemindeki bir güvenlik açığını kullanarak sisteme sızıyordu. Bir bilgisayara bulaştığında o ağdaki aynı açığın olduğu bilgisayarları araştırıyordu. Böyle bir bilgisayar bulduğunda da kendisini indirmesini sağlıyordu. Rastgele IP adresleri deneyerek Windows'taki açığı arayan Sasser, bulaştığı bilgisayarın sistemini değiştirerek kapanmasını engelliyordu. Fişten çekilmediği sürece virüslü bilgisayar kapanmıyordu.

Netsky ise e-posta ve Windows ağlarını kullanarak yayılıyordu. Virüs, bulaştığı bilgisayarı ele geçiriyor ve hacker tarafından DOS saldırılarında kullanılıyordu. Hacker bir kurban site belirliyordu. Ardından virüslü bilgisayarların sürekli o siteye giriş yapmalarını sağlıyordu. Bunun sonucunda da fazla istek altında kalan sitenin sunucuları çökerek ulaşılmaz hale geliyordu.

2. Oompa-Loompa (OSX/Oomp-A veya Leap.A) Bu trojanlar o çok övünülen Mac lerin de hiç sandığımız ya da bize lanse edilen kadar güçlü olmadığını gözler önüne seriyor. 2006 yılında ortaya çıkan virüsler yayılmak için chat yaparken anlık mesajları kullanıyor. Bir kez mesaj Mac bilgisayara bulaşınca, listesindeki diğer kişilere de mesaj gönderiyor. Bu mesaj masum bir JPEG görüntüsü gibi görünen virüslü bir dosya gönderiyor. İnternet güvenlik şirketleri, Leap-A programının riskli olmadığını ve kullanıcılar arasında tehlike arzedecek bir şekilde yayılmadığını vurguluyor. Kullanıcıların bu solucanı gördüklerine silmeleri öneriliyor. İşletim sistemi OS X'in sadece 10.4 versiyonu solucandan etkileniyor.

1. Storm Worm: Bilgisayar güvenlik uzmanları ilk kez solucanı 2006 yılında fark ettiler. Konusunda "230 dead as storm batters Europe." yazan bır e-posta eklentısı olarak ortaya çıktı. Bu eklentiyi açan tüm makineler bu virüsten etkilendi ve bilgisayarları büyüyen "botnet"adın verılen virüsler tarafından yönetilen ağa dâhil oldu. Worm olarak çağrılmasına rağmen, Storm worm, trojan veya spam gibi şeylerden çok daha iyi bir virüs. Ve Storm gelmiş geçmiş en büyük başarıyı yakalayan virüs oldu.

Stormun belki de en korkutucu özelliği farklı şekillerde davranabilmesi. Eğer bir arkadaşınıza PDF gönderiyorsanız Storm kendini bir PDF virüsü olarak ayarlayabılıyor. Eğer e-posta atacaksınız solucan kendini e-postanıza dahil ediyor. Storm'un bulaştığı e-posta düzenli olarak değiştirilip insanlara dağıtılıyor. Ancak genellıkle fırtına ya da hortum gibi tehlike haberlerini konu olarak seçiyorlar.

Virüsün, bilgisayarınızı DoS saldırılarında zombi makina olarak kullanmak ya da veri hırsızlığı yapmak gibi amaçlarla üretilmiş olduğu sanılıyor

Microsoft Windows 95, Windows 98 ve Windows Millennium Edition (Me), 16 bit veya 32 bit bir DLL dosyasından verilen işlevi çağırmanıza olanak tanıyan Rundll.exe ve Rundll32.exe adlı iki komut satırı yardımcı programı içerir. Ancak, Rundll ve Rundll32 programları herhangi bir DLL dosyasından verilen işlevleri çağırmanıza izin vermez. Örneğin, bu yardımcı programları, sistem DLL'lerinden verilen Win32 API (Uygulama Programlama Arabirimi) çağrılarına yönelik olarak kullanamazsınız. Programlar yalnızca açıkça onları çağırmak üzere yazılmış bir DLL'deki işlevleri çağırmanıza izin verir. Bu makalede, yukarıda listelenen Windows işletim sistemlerinde Rundll ve Rundll32 programlarının kullanımı ile ilgili daha ayrıntılı bilgiler sağlanır.

Microsoft Windows NT 4.0, Windows 2000 ve Windows XP yalnızca Rundll32 ile birlikte gelir. Bu platformların hiçbirinde Rundll (Win16 yardımcı programı) desteği bulunmamaktadır.

Rundll ve Rundll32 yardımcı programları, gerçekte Microsoft'ta iç kullanım amacıyla tasarlanmıştır. Ancak, sağladıkları işlevsellik yeterince genel olduğu için genel kullanıma sunulmuştur. Windows NT 4.0'ın yalnızca Rundll32 yardımcı programıyla birlikte geldiğini ve yalnızca Rundll32'yi desteklediğini unutmayın.

Daha fazla bilgi Rundll ile Rundll32 karşılaştırması Rundll 16 bir DLL dosyalarını, Rundll32 ise 32 bit DLL dosyalarını yükler ve çalıştırır. Rundll veya Rundll32'ye yanlış DLL türünü geçirirseniz, bu dosya herhangi bir hata iletisi görüntülemeden başarısız olabilir.

Rundll komut satırı Rundll komut satırı aşağıdaki gibidir:

RUNDLL.EXE <dlladı>,<girişnoktası> <isteğe bağlı bağımsız değişkenler>Aşağıda, bir örnek gösterilmektedir:

RUNDLL.EXE SETUPX.DLL,InstallHinfSection 132 C:\WINDOWS\INF\SHELL.INF

Yukarıdaki komut satırında 3 noktaya dikkat etmelisiniz: 1. Rundll veya Rundll32, belirtilen DLL dosya adını standart konumlarda arar (LoadLibrary() işlevi ile ilgili ayrıntılar için belgelere bakın). Doğru DLL dosyasının bulunmasını sağlamak için dosyanın tam yolunu belirtmeniz önerilir. En iyi sonuç için, uzun dosya adı yerine kısa dosya adını kullanarak geçersiz karakterlerin görüntülenmemesini sağlayın. Bu amaçla, "C:\Program Files" klasöründeki bir DLL dosyasının kısa adına dönüştürülmesi gerektiğini unutmayın. 2. <Dlladı> boşluk, virgül veya tırnak işareti içeremez. Bu, Rundll komut satırı ayrıştırıcısında bulunan bir kısıtlamadır. 3. Yukarıdaki komut satırında, <dlladı> ve <girişnoktası> işlev adları arasındaki virgül işareti (,) çok önemlidir. Virgül ayırıcısı yoksa, Rundll veya Rundll32 herhangi bir hata görüntülemeden başarısız olur. Ayrıca, <dlladı>, virgül işareti ve <girişnoktası> işlevi arasında boşluk bulunamaz.

Rundll Nasıl Çalışır Rundll aşağıdaki adımları gerçekleştirir: 1. Komut satırını ayrıştırır. 2. Belirtilen DLL dosyasını LoadLibrary() aracılığıyla yükler. 3. <Girişnoktası> işlevinin adresini GetProcAddress() aracılığıyla edinir. 4. <Girişnoktası> işlevini çağırır ve komut satırının sonunda bulunan <isteğe bağlı bağımsız değişkenleri> geçirir. 5. <Girişnoktası> işlevi döndürüldüğünde, Rundll.exe, DLL dosyasının yüklemesini kaldırır ve çalışmasını sonlandırır.

DLL Dosyanızı Yazma DLL dosyanızda, <girişnoktası> işlevini aşağıdaki prototipe göre yazın:

16-bit DLL:

void FAR PASCAL __loadds

GirişNoktası(HWND hwnd, HINSTANCE hinst, LPSTR lpszCmdLine, int nCmdShow);

32-bit DLL:

void CALLBACK

GirişNoktası(HWND hwnd, HINSTANCE hinst, LPSTR lpszCmdLine, int nCmdShow);

Yine, GirişNoktası işlevinde 3 noktaya dikkat etmelisiniz: 1. Kuşkusuz, "GirişNoktası" adı yerine, giriş noktası işlevinizin asıl adını kullanmalısınız. Rundll32'nin giriş noktasının, bir 32 bit DLL dosyasındaki, işlemi ve iş parçacığı ekleme/kaldırma bildirimlerini gerçekleştiren DllEntryPoint işleviyle ilişkisi bulunmadığını unutmayın. 2. Rundll32 için giriş noktası işlevinin _stdcall çağrı kuralı ile tanımlanması gerekir (CALLBACK varsayılan olarak _stdcall özniteliğini kullanır). _stdcall özniteliği eksikse, işlev varsayılan olarak _cdecl çağrı kuralını kullanır ve Rundll32, işlevi çağırdıktan sonra beklenmedik biçimde sonlandırılır. 3. İşlevi yukarıda açıklandığı gibi _stdcall çağrı kuralıyla bildirmeniz gerektiği için, DLL C ile yazılmışsa Visual C++ derleyicisi bu dosyayı _GirişNoktası@16 olarak veya C++ ile yazılmışsa başka bir ad düzenlemesiyle verir. Bu nedenle, Rundll veya Rundll32 için komut satırında doğru verilen adı kullanmaya dikkat edin. Düzenlenmiş adlar kullanmaktan kaçınmak istiyorsanız, bir .def dosyası kullanın ve giriş noktası işlevini ada göre verin. Visual C++ derleyiciler kullanırken ad düzenlemesi konusunda daha fazla bilgi için ürün belgelerine ve aşağıdaki makaleye başvurun: 140485 32 Bit DLL Dosyalarında PASCAL Benzeri Simgeleri Verme (Bu bağlantı, bir kısmı veya tamamı İngilizce olan içeriğe işaret edebilir.)

Rundll giriş noktasının parametreleri aşağıdaki gibidir:

hwnd - DLL dosyanızın oluşturduğu tüm pencereler için pencere sahibiolarak kullanılması gereken pencere tanıtıcısıhinst - DLL dosyanızın örnek tanıtıcısılpszCmdLine - DLL dosyanızın ayrıştırması gereken ASCIIZ komut satırınCmdShow - DLL dosyası pencerelerinin nasıl görüntülenmesi gerektiğini açıklar

Aşağıdaki örnekte:

RUNDLL.EXE SETUPX.DLL,InstallHinfSection 132 C:\WINDOWS\INF\SHELL.INF

Rundll, Setupx.dll dosyasındaki InstallHinfSection() giriş noktası işlevini çağırır ve bu işleve aşağıdaki parametreleri geçirir:

hwnd = (ana pencere tanıtıcısı)hinst = HINSTANCE of SETUPX.DLLlpszCmdLine = "132 C:\WINDOWS\INF\SHELL.INF"nCmdShow = (CreateProcess için hangi nCmdShow geçirilmişse)

Kendi komut satırını (yukarıdaki lpszCmdLine parametresini) ayrıştırması ve bağımsız parametreleri gerekli şekilde kullanması gerekenin <girişnoktası> işlevi (veya yukarıdaki örnekte InstallHinfSection()) olduğunu unutmayın. Rundll.exe yalnızca komut satırına geçirilen isteğe bağlı bağımsız değişkenlere kadar ayrıştırır. Ayrıştırma işleminin bundan sonrası <girişnoktası> işlevine kadardır.

Windows 95 ve Windows NT Arasındaki Farklılıklar ile İlgili Özel Notlar Windows NT, Windows 2000 ve Windows XP'de, Rundll32.exe davranışı UNICODE komut satırlarını içerecek biçimde biraz farklıdır.

Windows NT öncelikle <EntryPoint>W için GetProcAddress işlevini gerçekleştirmeye çalışır. Bu giriş noktası bulunursa, prototipin aşağıdaki gibi olduğu varsayılır:

void CALLBACKGirişNoktası(HWND hwnd, HINSTANCE hinst, LPWSTR lpszCmdLine,int nCmdShow);

Bu, lpszCmdLine parametresinin artık bir UNICODE dizesi olması dışında ANSI GirişNoktası ile aynıdır.

<EntryPoint>W giriş noktası bulunmazsa, Windows NT, <girişnoktası>A ve <girişnoktası> için GetProcAddress işlevini kullanır. Bunlardan biri bulunursa, ANSI giriş noktası olarak nitelendirilir ve Windows 95/98/Me ile aynı şekilde kullanılır. Bu nedenle, DLL dosyanızın Windows 95'te ANSI desteğiyle ve Windows NT/2000/XP'de UNICODE desteğiyle çalışmasını isterseniz iki işlevi vermelisiniz: EntryPointW ve EntryPoint. Windows NT/2000/Me'de, EntryPointW işlevi bir UNICODE komut satırıyla çağrılır; Windows 95/98/Me'de, EntryPoint işlevi bir ANSI Komut satırı ile çağrılır.

Üste Referanslar Rundll kullanımına yönelik bir örnek için, Windows 95'te Rundll komut satırı yardımcı programını kullanarak bir Denetim Masası Uygulaması başlatma ile ilgili olan aşağıdaki makaleye başvurun: 135068 NASIL YAPILIR: Windows 95, 98 veya WinNT'de Bir Denetim Masası Uygulaması Başlatma (Bu bağlantı, bir kısmı veya tamamı İngilizce olan içeriğe işaret edebilir.)

Robots.txt dosyası arama motorları ve örümceklere sitenizdeki dosya ve klasörleri gezip kayıt etmeleri için izin veren ya da engelleyen dosyadır…. Dosya kendi başına normal bir text dosyasından farksızdır ve basit şekilde Notepad ile hazırlanabilir. Anasayfanızın ya da sitenizin bulunduğu ana klasöre koyulmalıdır…

\r\nNeden robots.txt dosyasına ihtiyacım var?

Tüm önemli arama motorları, sitenize girer girmez öncelikli olarak bir robots.txt dosyası arar. Sitenizin herhangi bir bölümüne, örümceklerin girmesini istemiyorsanız ya da girmelerini engellemek istemiyorsanız bile bir robots.txt dosyası bulundurmak her zaman için yararlıdır. Çünkü bu dosya örümcekler için bir karşılama dosyası, menü gibi görev yapar.

Neden örümcekleri engellemek isteyebilirim?

1. Site henüz tamamlanmamış olabilir. Ya da henüz tam oalrak bitmemiş sayfalar içeriyor olabilir. Ve bu durumda sitenizin ya da sayfalarınızın yarım yamalak kayıt edilmesini istemeyebilirsiniz.

2. Şifrelemeye gerek duymadığınız ama yine de sizin için özel olan bir içeriğe ya da sitenizde bir bölüme sahip olabilirsiniz ve bunun arama motorları tarafından kayıt edilmesini ve aramalarda çıkmasını istemeyebilirsiniz.

3. Hata sayfalarının, cgi-bin gibi klasörlerin ya da teşekkür ettiğiniz, içinde sadece “tamam” gibi kısa mesajlar bulundurduğunuz dosya ve klasörlerinizin kayıt edilmesi kimsenin işine yaramayacaktır.

4. Birbirine benzeyen, geçişli sayfalarınız varsa bütün robotların aynı şeyi kaydetmesini istemeyebilirsiniz. Bu spam riski doğurabilir.

5. Yer almak istemediğiniz arama motorlarından ya da e-mail toplayan zararlı örümceklerden robots.txt dosyası aracılığıyla kurtulabilirsiniz.

Robots.txt dosyası oluşturmak

Robots.txt dosyasını herhangi bir text editor ya da notepad ile oluşturabilirsiniz. Temelde içeriği şu şekildedir :

User-Agent: [Örümcek ya da Bot ismi]

Disallow: [Klasör ya da Dosya ismi]

Robots.txt ile belirli bir dosyayı belirli bir bottan korumak

Mesela “Haberler” diye bir bölüm oluşturuyorsunuz ve henüz tamamlanmadan robotların gelip kayıt etmesini istemiyorsunuz. Bu durumda, hedef tüm robotlar olduğu için özellikle robot ismi belirtmek yerine yıldız işareti “*” kullanmalısınız. Bu tüm robotları kapsayacaktır.

User-Agent: *

Disallow: /haberler/

Koruduğunuz bölüm isminin başına ve sonuna slah işareti “/” koymanız o klasördeki tüm dosyaları kapsayacaktır.

Tüm robotlara kayıt izin vermek

Hedefimiz yine tüm robotlar olduğu için yıldız “*” işareti kullanarak Disallow bölümünü boş bırakıyoruz.

User-agent: *

Disallow:

Tüm robotları dosya ve klasörlerinizden uzak tutmak

Yukarıdaki koda çok benzeyen ama ufak bir değişikliği olan bir kod ile tüm robotları dosya ve klasörlerinizden uzak tutabilir, kayıt etmelerini engelleyebilirsiniz.

User-agent: *

Disallow: /

Robots.txt ile birden fazla klasör engellemek

Ayarları dikkatli bir şekilde yapmalısınız. Yoksa istemediğiniz dosya ve klasörleri kayıt ettirebilir, istediklerinizi engelleyebilirsiniz. Diyelim ki “cgi-bin” klasörünüzün içindeki bazı dosyaların kayıt edilmesini istemiyorsunuz.

User-agent: *

Disallow: /cgi-bin/

Disallow: /_borders/

Disallow: /_derived/

Disallow: /_fpclass/

Disallow: /_overlay/

Disallow: /_private/

Disallow: /_themes/

Disallow: /_vti_bin/

Disallow: /_vti_cnf/

Disallow: /_vti_log/

Disallow: /_vti_map/

Disallow: /_vti_pvt/

Disallow: /_vti_txt/

Her klasör için ayrı bir komut yazmak en verimlisidir.

Sadece Altavista örümceğinin girmesini istemediğimiz klasörümüze, Altavista robotunun ismi olan Scooter ı ekliyoruz.

User-Agent: Scooter

Disallow: /

Google’ın resim dosyalarımızdan uzak durmasını istiyorsak :

User-Agent: Googlebot-Image

Disallow: /images/

Eğer dosyalarınız “images” klasöründe değil ve dağınık olarak değişik yerlerdeyse o zaman :

User-Agent: Googlebot-Image

Disallow: /

Enver Tekay - Eylül 2008

Orijinal Lisans kuruluşunuzun rekabetçiliğini ve saygınlığını devam ettirmesine yardımcı olur. Tüm yazılımlarınız orijinal ve uygun lisansa sahipse, şirketiniz şunlara sahiptir:

233 ziyaretçi ve 0 üye çevrimiçi

Firmamız profesyonel teknik destek ve güvenilir satış sonrası hizmet anlayışı ile sektörde 30. yılına yaklaşmaktadır. Müşterilerinin ihtiyaçları doğrultusun da, yüzlerce çözüm ortakları ve geniş distribütör ağı ile çalışmaktadır. Firmamız yurt dışından ithal ürünler getirerek, birçok ürünün distribütörüdür. Dünyada ki bilgisayar ve elektronik pazarın da, birçok markayı Türk insanının beğenisine sunan firmamız; Dünyada ki teknolojiyi devamlı takip ederek, en son çıkan ürünleri, müşterisine ulaştırmaktadır.. Devamı..